Anteriormente vimos cómo podemos protegernos del phishing y el email spoofing tanto como usuarios como empresa. Sin embargo, en este post queremos profundizar más sobre los protocolos de verificación de la identidad que toda empresa, organización o entidad puede configurar para evitar que los ciberdelincuentes puedan hacerse pasar por un remitente legítimo, al suplantarlo utilizando el mismo nombre de dominio. Veremos cómo podemos cómo autentificar los dominios con SPF (Sender Policy Framework), DKIM (DomainKeys Identified Mail), DMARC (Domain-based Message Authentication, Reporting and Conformance) y BIMI (Brand Indicators for Message Identification).

Antes de nada, debemos ser conscientes de la importancia de tener implementados estos protocolos de verificación de la identidad cuando queremos enviar campañas de email. No es solamente una cuestión de seguridad, también evita que nuestros emails sean marcados como sospechosos por las herramientas de análisis de email al ser enviados sin firma SPF y/o DKIM.

Para configurar los ajustes de autenticación SPF, DKIM, DMARC y BIMI para tu dominio, necesitas acceder a los registros DNS de tu cuenta de hosting. Si no los encuentras o no tienes acceso a ellos, tu proveedor de alojamiento puede ayudarte.

SPF (Sender Policy Framework)

Recapitulemos, el SPF es un protocolo de autenticación que determina y define quién puede enviar emails desde un dominio específico autorizadamente y, por tanto, vincula el nombre de dominio a una dirección de correo electrónico. De este modo, si alguien realiza el envío de un email desde un servidor diferente al que se ha autorizado, el mensaje será considerado directamente SPAM o bien no será entregado. Gracias a la implementación de este protocolo conseguiremos erradicar la problemática y amenaza del email spoofing.

A la hora de llevar a cabo la configuración, hay dos cosas que debes recordar acerca de los registros SPF:

- Un registro SPF es un tipo de registro TXT.

- Sólo debería haber un registro SPF por dominio. Si tienes varios registros DNS SPF, los operadores de email no sabrán cuál usar, lo que podría causar problemas de autentificación.

Comprueba tus registros DNS desde tu cuenta de hosting. Si no ves ningún registro SPF, crea uno. De lo contrario, solo tienes que actualizar el registro SPF existente.

¿Cómo podemos crear un registro SPF?

1- Determina los dominios y las direcciones IP que usas para enviar tus campañas de email marketing.

2- Crea un registro SPF: añade un registro TXT DNS al proveedor de tu dominio.

- Puede que los campos que se indican en estos pasos tengan un nombre distinto en los ajustes del proveedor de tu dominio. Cada proveedor da nombres distintos a estos campos.

- Una vez añadido un registro SPF, la autenticación SPF puede tardar hasta 48 horas en empezar a funcionar.

4- Inserta esta línea de texto en tu registro SPF en el campo “value” si los emails de tu organización se envían únicamente con Google Workspace:

v=spf1 include:_spf.google.com ~all

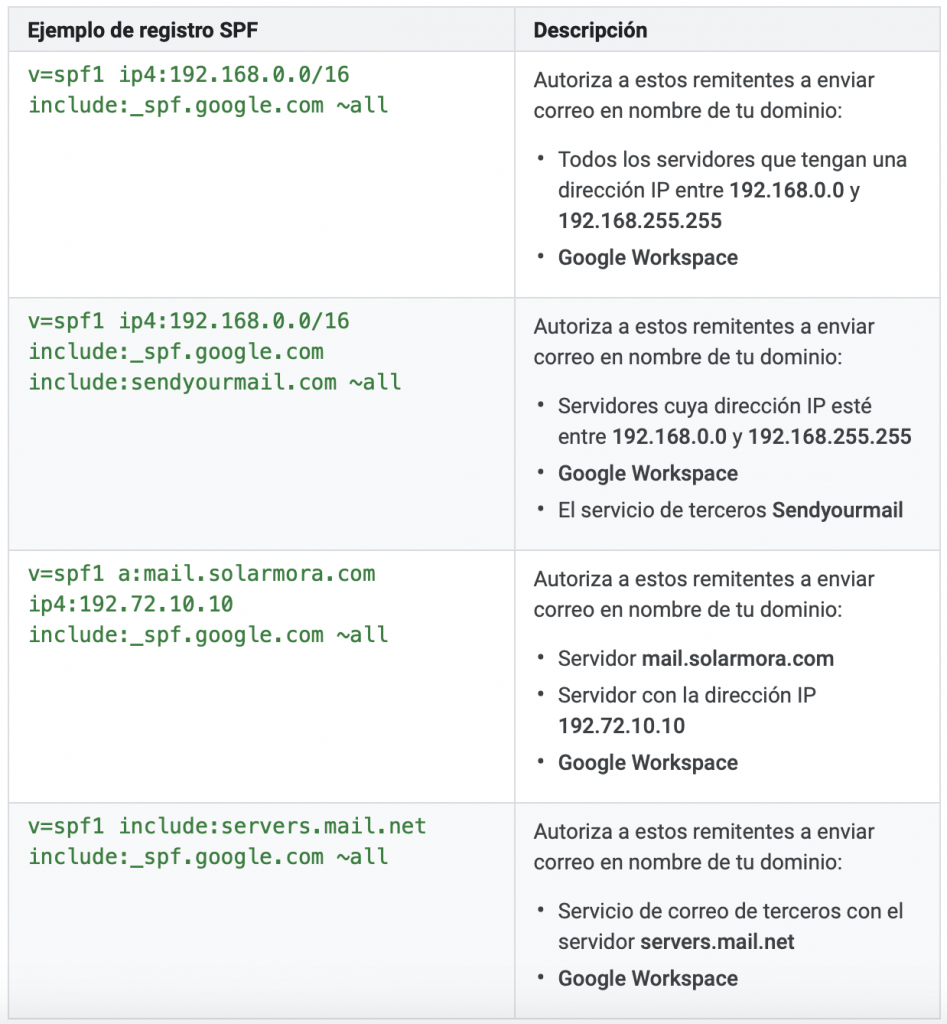

5- Crea un registro SPF personalizado que autorice a otros remitentes, si además de con Google Workspace, envías correo con otros servidores o servicios de terceros.

Tu registro SPF debe incluir una referencia a Google Workspace y a los dominios y las direcciones IP de todos los servidores o servicios que envían correo en nombre de tu dominio.

Empieza con este registro SPF para indicar Google Workspace y luego añade la información de los demás remitentes:

DKIM (DomainKeys Identified Mail)

Como ya comentamos, el protocolo DKIM es un mecanismo de autenticación que vincula un nombre de dominio a un mensaje. Al usar DKIM, se incluye una firma cifrada en el encabezado de todos los mensajes salientes. Los servidores de correo electrónico que los reciben descifran su encabezado mediante DKIM y verifican que no se haya modificado tras el envío. De esta manera no solo nos aseguramos de que nuestro dominio no sea usurpado, sino también de que el mensaje de nuestro email no haya sido modificado.

Para poder usar la autenticación DKIM deberás:

1- Generar la clave de dominio pública para tu dominio.

2- Añadir la clave pública a los registros DNS de tu dominio. Los servidores de correo electrónico pueden usar esta clave para verificar las firmas DKIM de los mensajes.

3- Activar la firma con DKIM para poder añadir una firma DKIM a todos los mensajes salientes.

4- Crear un nuevo registro DNS del tipo TXT. desde tu cuenta de hosting con el nombre y el valor que aparecen en la consola del administrador. Las distintas compañías de registro de dominios utilizan diferentes nombres para los campos asociados a un registro TXT.

Independientemente del proveedor que utilices, introduce el texto de DNS Host name (TXT record name) (Nombre de host DNS [Nombre de registro TXT]) en el primer campo y el texto de TXT record value (Valor de registro de TXT) en el segundo campo.

5- Comprueba que la firma DKIM está activada enviando un email a alguien que utilice Gmail o Google Workspace. No puedes probar la configuración de DKIM enviándote un mensaje a ti mismo. Abre el mensaje en la bandeja de entrada del destinatario y junto a Responder, haz clic en Más Mostrar original para ver el encabezado completo del mensaje.

Si en el encabezado hay una línea que empieza por DKIM-Signature, significa que la firma DKIM está activada.

DKIM-Signature: v=1; a=rsa-sha256; c=relaxed/relaxed; d=ejemplo.es; s=google;

* En este ejemplo ficticio, ejemplo.es es el dominio de envío y google es el dominio de la firma.

DMARC (Domain-based Message Authentication, Reporting and Conformance)

A modo resumen, DMARC es un método de autenticación que indica a los servidores de correo qué hacer cuando reciben un mensaje cuya procedencia parece ser de una empresa, organización o entidad, pero que no supera las comprobaciones de autenticación o no cumple los requisitos de autenticación indicados en el registro de la política de DMARC. En este caso, los mensajes sin autenticar podrían estar suplantando dicha empresa, o bien, proceder de servidores no autorizados.

Antes de empezar a implementar el protocolo DMARC, debemos asegurarnos que los registros DKIM y SPF hayan sido implementados correctamente. DMARC define cuál es el procedimiento a aplicar en caso de fallo en los protocolos DKIM y SPF, a través de un registro DNS dedicado. Para ello se requiere una coincidencia entre los nombres de dominio DKIM y SPF y el encabezado «De».

DMARC nos permitirá aplicar una de estas tres opciones, en caso de no correspondencia:

- Ninguna: ninguna acción, aplicar la política local.

- Cuarentena: marcado como spam.

- Rechazar: rechazar el mensaje.

Ahora bien, ¿cuáles son los pasos a seguir para su implementación?

1- Si no puedes gestionarlo tú mismo, ponte en contacto con el administrador del sistema de dominio (DNS) de tu empresa.

2- Crea un registro TXT en DNS para _dmarc. [tu-dominio] con tu registro DMARC.

3- Utiliza la siguiente sintaxis en el registro DMARC TXT:

v=DMARC1; p=none; fo=1; rua=mailto:tu dirección de correo electrónico; ruf=tu dirección de correo electrónico

- Ejemplo: v=DMARC1; p=none; fo=1; rua=mailto:ejemplo@digitalresponse.es; ruf=mailto:ejemplo@digitalresponse.es

BIMI (Brand Indicators for Message Identification)

BIMI es otro protocolo de autenticación que asocia el logotipo de una marca con un correo electrónico verificado. A parte de reforzar el logotipo de las marcas, ayuda a aumentar la confianza como remitente cuando nuestras campañas llegan a la bandeja de entrada de nuestros suscriptores.

Al igual que otros protocolos que hemos visto, es un registro de texto (txt.) que se instala en el DNS del dominio e incluye la url donde está alojado el logo de la marca en formato .svg, y lo añade a los emails autenticados enviados.

¿Qué debemos tener en cuenta si queremos implementar el protocolo BIMI?

1- Debemos asegurarnos de que tengamos una política de DMARC establecida (ya sea p=reject o p=quarantine). Esto demuestra a los receptores que somos proactivos en cuanto a los tipos de emails que enviamos desde nuestro dominio y que nos preocupamos por nuestra marca/empresa y nuestra reputación como remitente fiable.

2- Debemos tener una buena reputación como remitente. Nuestras prácticas determinarán si un receptor decide mostrar nuestro logotipo basado en BIMI, ya que depende del receptor de correo electrónico (Yahoo) que nuestro logo se muestro o no.

3- Si cumplimos estos dos estrictos criterios, podremos aplicar el siguiente registro txt a nuestra DNS y nuestro logo debería mostrarse.

- Name: default._bimi.seudominio

- Type: TXT

- Value: v=BIMI1; l=https://ejemplologo.svg

En el caso de que no se visualice, el problema puede estar relacionado con que el volumen de correos electrónicos de Yahoo es demasiado bajo y tenemos una reputación neutral con ellos. Como indicábamos en el anterior punto, la reputación como remitente es muy importante para que se muestre el logotipo.

Cabe destacar que BIMI es un protocolo relativamente nuevo y todavía no ha sido completamente adoptado. El único cliente de correo electrónico que lo soporta es Yahoo, a pesar de que Gmail anunció que probaría esta tecnología en breve.

Algunas de las limitaciones existentes en los protocolos

El SPF tiene sus limitaciones. Por ejemplo, si el email se reenvía, es posible que la verificación no se lleve a cabo. Esto se debe a que la dirección que reenvía el mensaje puede no estar incluida en la lista de direcciones validadas por el SPF. Por lo tanto, es importante que seamos lo más exhaustivos posible al añadir nuevas direcciones a nuestro registro SPF.

Por su parte, la firma DKIM no impedirá que seas considerado un spammer si no aplicas las buenas prácticas del envío de emails. Por lo tanto, será necesario respetar estas normas básicas a la hora de diseñar el contenido de tus emails: prestar atención a la relación texto/imagen, evitar el uso de palabras identificadas por los filtros de spam como peligrosas, etc.

Otro punto a destacar es que SPF y DKIM no especifican la acción a tomar si la verificación falla. Aquí es donde entra en juego el protocolo DMARC, que indica al servidor del destinatario cómo actuar si los procesos de autenticación del remitente fallan.

Un comentario en “¿Cómo configurar los protocolos de seguridad SPF, DKIM, DMARC y BIMI?”